N3K wird zu Cygna Labs Deutschland

Entitlement und Security

Mehr Überblick über Berechtigungen in der Active Directory für mehr Sicherheit und Compliance.

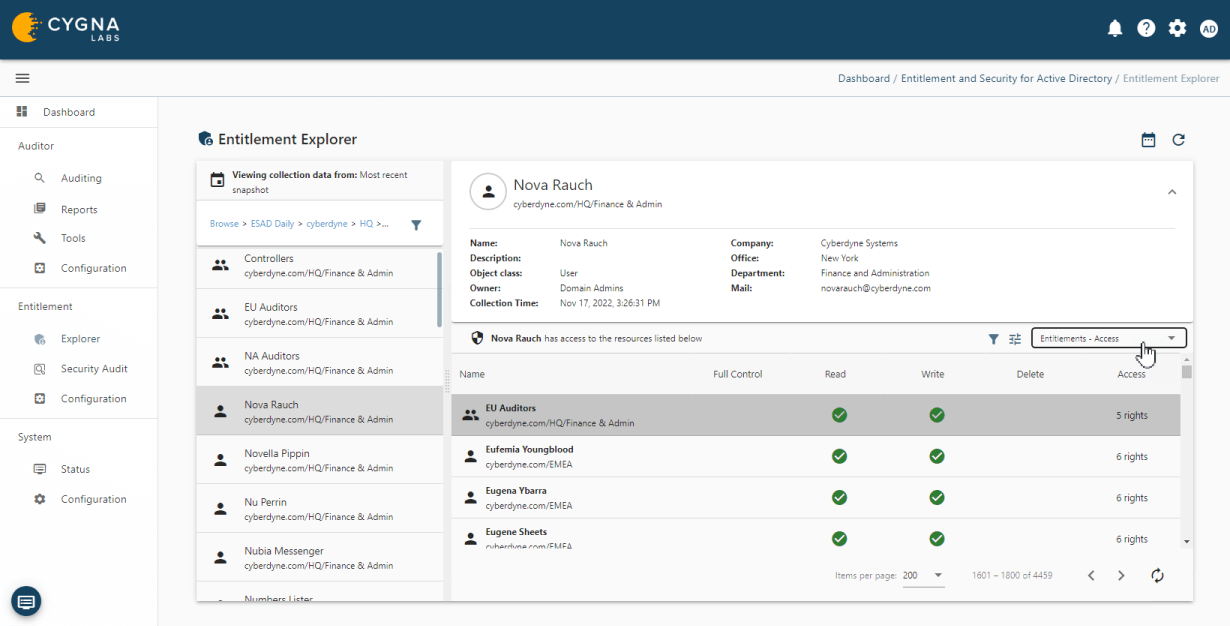

Mehr als 90% aller großen Unternehmen nutzen vorrangig das Active Directory (AD), um Authentifizierungen und Autorisierung zu steuern. Das AD wird dabei in vielen Fällen synchronisiert und distribuiert, um auch den Zugriff auf Cloud-Anwendungen zu regeln. Aus diesem Grund sind Sicherheitsprobleme mit dem AD fast immer mit kostspieligen Ausfallzeiten oder sogar mit Datenschutzverletzungen verbunden, wodurch im Ernstfall auch gesetzliche Anforderungen an IT-Sicherheit verletzt werden können. Alle Organisationen müssen prüfen, ob die getroffenen Einstellungen im AD dazu geeignet sind, die Sicherheit und den reibungslosen Betrieb zu gewährleisten. Dies manuell zu überprüfen ist selbst in kleinen Umgebungen oft nicht praktikabel. Entitlement and Security für Active Directory ermöglicht es, alle AD-Berechtigungen und Gruppenmitgliedschaften von laufenden Umgebungen oder gesicherten Archiven auszulesen und zusammenzufassen.

Sehen Sie, wo Benutzer oder Gruppen Zugriffsrechte in der Umgebung haben. Auf diese Weise können Sie überprüfen, ob die entsprechenden Berechtigungen für ihre Rolle festgelegt sind. Sie können auch sicherstellen, dass Berechtigungen für Rollenänderungen oder wenn jemand die Organisation verlässt, widerrufen wurden.

Nutzen Sie die integrierten Sicherheitsauditberichte, um häufige Anfragen zu beantworten. Sie können den Berechtigungsbrowser auch verwenden, um interaktiv zu suchen oder Ihre eigenen Sicherheitsüberprüfungsberichte zu erstellen.

Finden Sie heraus, wo in der Umgebung eine bestimmte Berechtigung festgelegt ist. Sie können nach Berechtigungen suchen, die zu weit gefasst sind, z. B. alle mit Vollzugriffsberechtigungen.

Zeigen Sie die wahren effektiven Berechtigungen für AD-Objekte an. Sehen Sie direkt, was eingestellt wurde, oder erweitern Sie es auf alle Trustees.

Unser erfahrenes Expertenteam stimmt die Demo auf Ihre speziellen Bedürfnisse ab. Sie werden sehen, wie einfach es sein kann, Ihre sensiblen Daten zu schützen.